Hvorfor er DNSSEC viktig?

I dagens samfunn er internett en viktig plattform for verdiskaping. Internett er også primær kanal for kommunikasjon mellom det offentlige og innbyggere og bedrifter, for eksempel for å rapportere inn selvangivelse og arbeidsgiveravgift og for tilgang til offentlige tjenester. I alle disse tilfellene er det svært viktig at brukerne faktisk kommer til den nettsiden de mente å nå.

Domenenavn og toppdomener

Alle datamaskiner på internett har en egen IP-adresse, som består av en lang tallrekke. Domenenavnsystemet knytter IP-adresser til unike domenenavn.

Eksempler på domenenavn mange bruker daglig: dagbladet.no, vg.no, google.com og facebook.com.

Det siste leddet i domenenavnet – «etternavnet» – er toppdomenet som domenenavnet er registrert under. Det finnes to ulike typer, landkodetoppdomener (som .no eller .se) og generiske toppdomener (som .com, .org eller .shop).

Du kan hente opp en nettside på ulike måter: Gjennom å klikke på en lenke, fra en app, via treff fra en søkemotor eller ved å taste inn adressen i en nettleser. I alle disse tilfellene slår du opp et domenenavn. Oppslaget setter i gang et søk etter en IP-adresse som brukes til å kontakte den maskinen som driver den tjenesten du ønsker tilgang til. Opprinnelig var ikke domenenavnsystemet laget slik at det sikret at svaret på et oppslag faktisk kom fra riktig kilde. Det betyr at det er mulig for en angriper å forfalske svar og sende en bruker til en annen IP-adresse enn den som egentlig er knyttet til domenenavnet. For eksempel kan en bruker bli sendt til en nettside som ser ut som den nettbutikken hen mente å gå til, men som er et nettsted som ligger på en maskin som kontrolleres av en svindler.

Hva skjer bak kulissene når du slår opp et domenenavn?

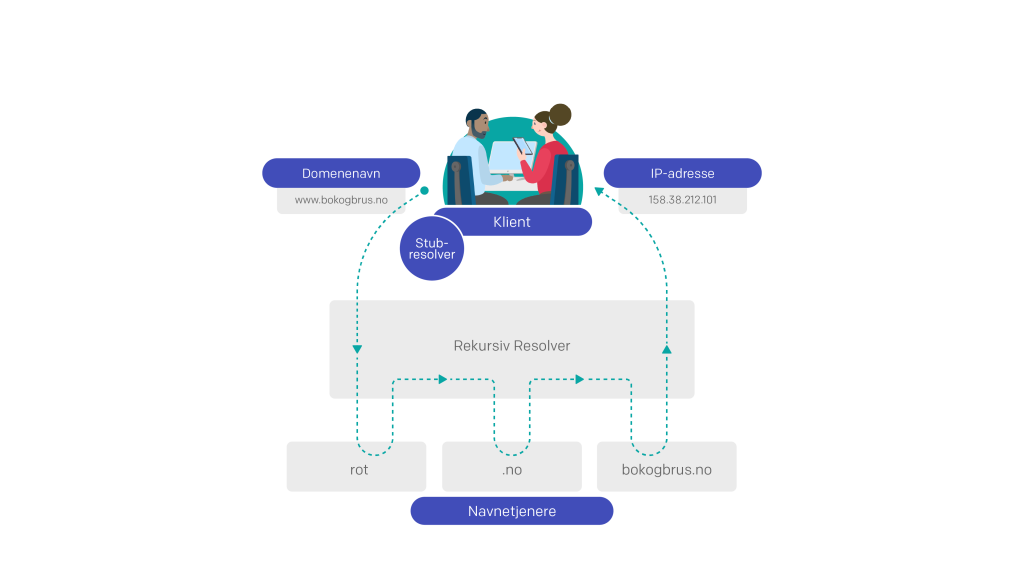

Hvert domenenavn har et sett med maskiner som besvarer spørsmål om adresser under domenenavnet. Disse maskinene kalles navnetjenere. Eksempel: Du skriver adressen www.bokogbrus.no i adressefeltet i nettleseren din.

- En liten programsnutt i datamaskinen din tar kontakt med en egen datamaskin som er satt opp for å behandle oppslag i domenenavnsystemet, en såkalt rekursiv resolver (drives ofte av internettleverandøren).

- Den rekursive resolveren får i oppdrag å finne IP-adressen til www.bokogbrus.no. Den sender spørsmålet videre til en av navnetjenerne for det øverste nivået i domenenavnsystemet, den såkalte roten. Rotnavnetjenerne kjenner bare til nivået under seg i hierarkiet, og sender derfor tilbake en liste over navnetjenerne for toppdomenet .no.

- Resolveren sender spørsmålet på nytt til en av navnetjenerne for .no. Disse kjenner også bare til nivået under seg, og sender tilbake en liste over navnetjenerne for bokogbrus.no.

- Resolveren gjentar spørsmålet til en av navnetjenerne for bokogbrus.no, som svarer tilbake med IP-adressen for www.bokogbrus.no.

- Resolveren sender IP-adressen til din datamaskin. Når nettleseren får adressen, kan den ta kontakt med webtjeneren som befinner seg på adressen og laste ned de nettsidene du har bedt om.

Resolveren aksepterer i utgangspunktet det første svaret den får, uten å sjekke at det kommer fra riktig kilde. DNSSEC (DNS Security Extensions) er en sikkerhetsmekanisme som tilbyr en løsning på dette problemet. Når et domenenavn er sikret med DNSSEC, vil alle svar på domeneoppslag være signert kryptografisk. Dette gjør det mulig å kontrollere både at svaret kommer fra riktig kilde og at det ikke er endret underveis.

Signaturen lages ved hjelp av en privat nøkkel som bare den som driver domenenavnet har tilgang til. Signaturen kontrolleres ved at maskinen som slår opp i domenenavnsystemet, henter en offentlig nøkkel for domenenavnet. Deretter kombinerer den nøkkel og signatur for å kontrollere svaret. Takket være hierarkiet i domenenavnsystemet kan ikke en svindler komme med falske nøkler i tillegg til falske svar. Den offentlige nøkkelen til et domenenavn er en del av en ubrutt kjede av nøkler som går god for hverandre, helt opp til det øverste nivået. For at DNSSEC skal fungere, må alle ledd være sikret med DNSSEC. En kjede er som kjent bare så sterk som det svakeste leddet.

DNSSEC løser problemet med falske svar på oppslag. Det er imidlertid viktig å være klar over at DNSSEC er en liten brikke i et stort puslespill av sikkerhetstiltak som skal til for at vi skal være trygge på nettet. DNSSEC sikrer at vi kommer til den adressen vi vil nå, ikke at innholdet på siden er trygt.

Norge i verdenstoppen med å sikre domenenavnsystemet

Norid ser på DNSSEC som en viktig sikkerhetskomponent i domenenavnsystemet og mener teknologien bør være en standardleveranse for norske domenenavn. En slik tilnærming krever at teknologien er moden slik at det finnes utbredt støtte for den. Norid har valgt å introdusere DNSSEC som en infrastrukturoppgradering. Det er ikke noen forutsetning at en domeneabonnent verken kjenner til teknologien eller aktivt bestiller den for å få denne sikkerhetsoppgraderingen for sitt domenenavn.

Noen viktige DNSSEC-milepæler

2005: .se er det første toppdomenet i verden som åpner for å ta i bruk DNSSEC til å sikre sine domenenavn. Fordi det øverste nivået i domenenavnsystemet ikke er sikret, må .se lage en midlertidig løsning for å kompensere for dette.

2010: Det øverste nivået i domenenavnsystemet sikres med DNSSEC.

2014: Støtte for teknologien er utbredt i de mest brukte programvarene for oppslag i domenenavnsystemet. DNSSEC tas i bruk for norske domenenavn.

Til tross for at teknologien er avansert og at det er lite slingringsmonn for feil, kom mange av forhandlerne for norske domenenavn kjapt på banen. I mai 2015, et halvt år etter at Norid introduserte teknologien, var det norske toppdomenet i verdenstoppen i andelen sikrede domenenavn, og der har vi ligget siden 1.

Andel domenenavn som er sikret med DNSSEC

Viktige domenenavn fortsatt ikke signert

Når mer enn halvparten av alle norske domenenavn er sikret med DNSSEC, viser det at teknologien har blitt en del av standardleveransen her i landet. Likevel er mange av de mest trafikkerte domenenavnene fortsatt ikke signert.

De ti mest trafikkerte norske domenenavnene

| 1. | vg.no | ikke signert |

| 2. | finn.no | ikke signert |

| 3. | nrk.no | signert |

| 4. | dagbladet.no | ikke signert |

| 5. | google.no | ikke signert |

| 6. | tv2.no | ikke signert |

| 7. | yr.no | signert |

| 8. | nettavisen.no | ikke signert |

| 9. | difi.no | signert |

| 10. | e24.no | ikke signert |

Kilde: Similarweb

DNSSEC er en anbefalt standard for domenenavn som er registrert av offentlige virksomheter i Norge 2. Vi ser imidlertid at det offentlige henger etter, med en noe lavere signeringsgrad sammenlignet med signeringsgraden for alle norske domenenavn. Gapet har minket de siste årene, men det er fremdeles et lite stykke igjen før offentlige domenenavn er sikret i lik grad som resten av domenenavnene i samfunnet.

Utvikling i andel offentlige domenenavn som er sikret med DNSSEC

Stor varians i signeringsgrad hos domeneforhandlerne

Andelen forhandlere av norske domenenavn som tilbyr DNSSEC har økt jevnlig de siste årene

Andel forhandlere som tilbyr sikring med DNSSEC

Det er imidlertid store forskjeller på graden av sikring hos de ulike forhandlerne. Flertallet av forhandlere har bare signert noen få prosent av domenenavnene de forvalter, eller tilbyr ikke slik sikring av kundens domenenavn. Samtidig er det enkelte store forhandlere som tilbyr teknologien som en del av sin standardleveranse, og som til sammen sørger for at totalt er mer enn halvparten av alle norske domenenavn signert.

Andel sikrede domenenavn hos de ti største forhandlerne

| DOMENESHOP AS [NO] | 91.11% |

| GROUP.ONE NORWAY AS [NO] | 45.36% |

| One.com A/S [DK] | 91.86% |

| WEBHUSET AS [NO] | 0.00% |

| DOMENE AS [NO] | 1.13% |

| ASCIO TECHNOLOGIES, CORP. DANMARK - FILIAL AF ASCI | 0.92% |

| Name SRS AB [SE] | 2.56% |

| Telenor Norge AS [NO] | 85.73% |

| Corporation Service Company [US] | 2.92% |

| Abion AB [SE] | 1.68% |

Langt fremme også på validering

Den høye andelen DNSSEC-sikrede norske domenenavn betyr at det er svært mange domeneoppslag som resulterer i signerte svar. For at dette skal sikre den enkelte bruker, må imidlertid maskinen som henter svaret på domeneoppslaget, sjekke (validere) svaret slik at svar med falske eller mangelfulle signaturer forkastes. Dette gjøres av spesielle maskiner – rekursive resolvere – som ofte drives av internettleverandører, hostingleverandører og tjenesteansvarlige i bedriftsinterne nett. For å kunne utnytte potensialet i DNSSEC, må dermed så mange som mulig av disse sikre sine brukere ved å slå på validering.

DNSSEC valideringsgrad per land i prosent

| Land | Prosent |

|---|---|

| AD | 25.55 |

| AE | 12.18 |

| AF | 59.61 |

| AG | 40.87 |

| AI | 74.33 |

| AL | 54.66 |

| AM | 75.49 |

| AO | 13.75 |

| AR | 27.37 |

| AS | 36.09 |

| AT | 14.12 |

| AU | 29.62 |

| AW | 85.83 |

| AX | 17.16 |

| AZ | 64.63 |

| BA | 22.58 |

| BB | 56.22 |

| BD | 71.03 |

| BE | 52.69 |

| BF | 75.51 |

| BG | 28.64 |

| BH | 22.82 |

| BI | 22.83 |

| BJ | 70.00 |

| BL | 0 |

| BM | 39.33 |

| BN | 21.87 |

| BO | 14.55 |

| BQ | 78.56 |

| BR | 52.38 |

| BS | 4.42 |

| BT | 95.15 |

| BW | 34.48 |

| BY | 27.55 |

| BZ | 49.18 |

| CA | 25.61 |

| CC | 0 |

| CD | 12.56 |

| CF | 95.66 |

| CG | 31.90 |

| CH | 66.04 |

| CI | 23.81 |

| CK | 9.04 |

| CL | 10.69 |

| CM | 33.10 |

| CN | 0.85 |

| CO | 19.80 |

| CR | 40.30 |

| CU | 3.92 |

| CV | 70.01 |

| CW | 12.11 |

| CY | 56.23 |

| CZ | 90.73 |

| DE | 65.34 |

| DJ | 96.55 |

| DK | 86.94 |

| DM | 21.48 |

| DO | 29.76 |

| DZ | 19.59 |

| EC | 36.96 |

| EE | 67.26 |

| EG | 13.66 |

| EH | 0 |

| ER | 22.03 |

| ES | 20.60 |

| ET | 9.98 |

| EU | 0 |

| FI | 95.46 |

| FJ | 96.21 |

| FK | 5.43 |

| FM | 90.29 |

| FO | 97.03 |

| FR | 53.95 |

| GA | 8.34 |

| GB | 17.76 |

| GD | 16.89 |

| GE | 19.73 |

| GF | 37.83 |

| GG | 81.42 |

| GH | 32.05 |

| GI | 83.28 |

| GL | 94.42 |

| GM | 39.93 |

| GN | 6.76 |

| GP | 16.17 |

| GQ | 40.51 |

| GR | 15.55 |

| GT | 21.69 |

| GU | 81.22 |

| GW | 2.15 |

| GY | 50.56 |

| HK | 56.12 |

| HN | 37.24 |

| HR | 10.56 |

| HT | 65.73 |

| HU | 7.13 |

| ID | 11.68 |

| IE | 34.36 |

| IL | 44.81 |

| IM | 26.12 |

| IN | 58.97 |

| IO | 92.09 |

| IQ | 67.96 |

| IR | 16.07 |

| IS | 91.89 |

| IT | 17.92 |

| JE | 46.87 |

| JM | 22.78 |

| JO | 3.42 |

| JP | 25.41 |

| KE | 26.59 |

| KG | 9.85 |

| KH | 52.25 |

| KI | 12.45 |

| KM | 79.98 |

| KN | 90.79 |

| KP | 0 |

| KR | 4.35 |

| KW | 31.80 |

| KY | 49.81 |

| KZ | 28.79 |

| LA | 26.46 |

| LB | 16.66 |

| LC | 40.01 |

| LI | 62.18 |

| LK | 5.76 |

| LR | 57.76 |

| LS | 44.71 |

| LT | 28.15 |

| LU | 79.92 |

| LV | 46.69 |

| LY | 49.61 |

| MA | 79.35 |

| MC | 7.71 |

| MD | 13.14 |

| ME | 11.33 |

| MF | 29.22 |

| MG | 25.84 |

| MH | 95.76 |

| MK | 15.97 |

| ML | 6.40 |

| MM | 40.37 |

| MN | 25.31 |

| MO | 5.36 |

| MP | 79.05 |

| MQ | 13.57 |

| MR | 23.01 |

| MS | 79.94 |

| MT | 22.85 |

| MU | 79.56 |

| MV | 47.33 |

| MW | 31.59 |

| MX | 9.92 |

| MY | 20.44 |

| MZ | 25.44 |

| NA | 47.77 |

| NC | 50.02 |

| NE | 49.23 |

| NF | 51.41 |

| NG | 9.07 |

| NI | 13.49 |

| NL | 62.09 |

| NO | 90.84 |

| NP | 29.02 |

| NR | 93.43 |

| NU | 0 |

| NZ | 90.11 |

| OM | 8.15 |

| PA | 8.82 |

| PE | 16.32 |

| PF | 84.50 |

| PG | 77.41 |

| PH | 24.01 |

| PK | 25.32 |

| PL | 49.62 |

| PM | 55.35 |

| PR | 15.61 |

| PS | 33.81 |

| PT | 32.27 |

| PW | 95.36 |

| PY | 43.38 |

| QA | 7.66 |

| RE | 16.65 |

| RO | 5.14 |

| RS | 40.51 |

| RU | 54.53 |

| RW | 25.11 |

| SA | 97.01 |

| SB | 16.82 |

| SC | 49.41 |

| SD | 5.20 |

| SE | 88.52 |

| SG | 76.39 |

| SH | 0 |

| SI | 44.27 |

| SJ | 0 |

| SK | 16.32 |

| SL | 97.13 |

| SM | 81.98 |

| SN | 6.78 |

| SO | 79.67 |

| SR | 24.18 |

| SS | 39.16 |

| ST | 29.82 |

| SV | 13.44 |

| SX | 63.79 |

| SY | 38.39 |

| SZ | 27.56 |

| TC | 19.36 |

| TD | 65.94 |

| TF | 0 |

| TG | 21.19 |

| TH | 7.33 |

| TJ | 45.52 |

| TL | 49.61 |

| TM | 38.96 |

| TN | 13.23 |

| TO | 51.89 |

| TR | 33.42 |

| TT | 13.49 |

| TV | 77.92 |

| TW | 7.06 |

| TZ | 37.21 |

| UA | 41.70 |

| UG | 16.97 |

| US | 36.63 |

| UY | 3.15 |

| UZ | 44.92 |

| VA | 0 |

| VC | 12.57 |

| VE | 42.71 |

| VG | 37.84 |

| VI | 25.85 |

| VN | 21.52 |

| VU | 38.77 |

| WF | 21.05 |

| WS | 97.72 |

| YE | 51.05 |

| YT | 36.63 |

| ZA | 40.19 |

| ZM | 14.40 |

| ZW | 45.39 |

Graden av validering i Norge har økt sterkt etter at DNSSEC ble lansert for norske domenenavn i 2014, og har stabilisert seg på et høyt nivå sett på verdensbasis. Den høye valideringsgraden i Norge skyldes blant annet at store aktører som Telenor Norge, Altibox og Get, som til sammen dekker en relativt stor kundemasse, har slått på validering. Det er imidlertid fortsatt enkelte store internettleverandører, som GlobalConnect, som ikke validerer domeneoppslagene 3.

DNSSEC i fremtiden – hva kan bygges på en sikker infrastruktur?

Den direkte effekten av DNSSEC er å sikre brukerne mot at domenenavnsystemet gir falske svar, men et sikkert domenenavnsystem fungerer også som en grunnmur som det kan bygges helt ny sikkerhetsfunksjonalitet på.

Vi er vant med at vi kan bruke e-post trygt, også på flyplasser, nettkaféer og i gjestenett, fordi maskinene våre utveksler data med e-posttjeneren over en sikker, kryptert forbindelse som ingen mellommenn kan lytte på eller endre. På samme måte ser vi etter den grønne hengelåsen og HTTPS før vi overfører data som kredittkortnummer, brukernavn og passord til en nettside vi besøker.

For at disse oppkoblingene skal være sikre, må maskinen vår autentisere at den snakker med riktig tjeneste og utveksle den nødvendige kryptografiske informasjonen. Autentiseringen skjer stort sett ved bruk av sertifikater som er godkjent av autoriserte sertifikatutstedere. Problemet er at det er svært mange autoriserte sertifikatutstedere, og at de tilbyr varierende sikkerhetsnivå. Samtidig har det manglet gode mekanismer for å fortelle brukerne hvilken utsteder som har lov til å lage sertifikater for en gitt tjeneste, eller hvilket sertifikat eller hvilken nøkkel den aktuelle tjenesten bruker. Google er en av aktørene som har opplevd problemer med dette. Det har vært flere tilfeller der det har blitt utstedt sertifikater for enkelte av Googles domenenavn som ikke har vært godkjent av Google 4. Slike uautoriserte sertifikater gjør det mulig for noen å kapre eller avlytte trafikk til tjenesten.

Domenenavnsystemet tilbyr en mulig løsning på dette. Systemets hovedoppgave er å besvare hvilke IP-adresser en tjeneste under et domenenavn har, men systemet kan også gi enkelte typer tilleggsinformasjon, som for eksempel hvilken sertifikatutsteder som har lov til å gi ut sertifikater for en tjeneste 5. Sikring med DNSSEC gjør at brukerens maskin kan stole på denne informasjonen istedenfor å måtte godta alle autoriserte sertifikatutstedere.

Denne muligheten er særlig aktuell i Norge, siden vi både ligger langt fremme når det gjelder utbredelse av DNSSEC, og at internett i stor grad brukes til tjenester som er viktige for samfunnet. Det offentlige har et stort antall nettbaserte tjenester for kommunikasjon med innbyggerne. Nasjonal sikkerhetsmyndighet anbefaler at alle offentlige nettsteder sikres på denne måten, og at det brukes sertifikater fra utstedere som er underlagt norsk lov 6. Behovet for at offentlige nettsteder på en sikker måte kan kommunisere hvilke sertifikatutstedere de bruker, er dermed i høyeste grad til stede.

E-post er en annen tjeneste som har begynt å ta i bruk informasjon fra domenenavnsystemet for å øke sikkerheten. E-posttjenere som bruker sertifikater for å hindre avlytting av kommunikasjonen, har behov for informasjon om hvilke sertifikater som er i bruk for et domenenavn. I tillegg kan domenenavnsystemet brukes til å formidle hvilke IP-adresser som er autorisert til å sende e-post fra et gitt domenenavn og hvordan slik e-post skal kontrolleres, noe som gjør det enklere for en mottaker å identifisere og forkaste e-post med forfalsket avsenderadresse 7.

Fra teori til praksis – noen verktøy for å sjekke egen DNSSEC-sikring

Sjekk om et norsk domenenavn er sikret med DNSSEC.

Skriv inn domenenavnet og se om det er DNSSEC-sikret, eller skriv inn et organisasjonsnummer for å få oversikt over DNSSEC-status for alle virksomhetens domenenavn.

Finn en domeneforhandler som kan sikre dine domenenavn med DNSSEC.

Velg at bare forhandlere som tilbyr DNSSEC skal vises.

Kilder

-

1.

CENTR. (Tall fra juli 2022)

Sammenlikningen gjøres mellom toppdomener med mer enn tusen domenenavn - 2. Digitaliseringsdirektoratet (2020) «Referansekatalogen – grunnleggende datakommunikasjon»

- 3. Apnic labs. (Tall fra 07.07.2022)

-

4.

Se eksempler på tilfeller her:

arstechnica.com, arstechnica.com og security.googleblog.com - 5. Internet Society (2012) «The DANE Protocol – DNS-Based Authentication of Named Entitiess»

- 6. Nasjonal sikkerhetsmyndighet (2016) «Prosjektrapport – HTTPS for offentlige webtjenester»

- 7. Nasjonal sikkerhetsmyndighet (2017) «Grunnleggende tiltak for sikring av e-post»